在数字时代,信息安全已成为国家安全的核心支柱。为此,美国国防部(DoD)长期致力于开发高度安全、可靠的计算环境,以保护其敏感数据和关键任务系统。在这一背景下,TENS(Trusted End Node Security)应运而生,它是一款由美国国防部主导开发的高度安全的Live Linux发行版,专为满足军事、政府及高安全需求环境而设计。TENS不仅代表了操作系统安全性的前沿实践,更对整个网络与信息安全软件开发的理念和技术路径产生了深远影响。

TENS的核心特性与安全设计哲学

TENS的本质是一个“Live”系统,意味着它可以从光盘、U盘等可移动介质直接启动运行,而无需在本地硬盘上安装。这一设计本身就构成了第一道安全防线:系统每次启动都是一个全新的、未被篡改的原始状态,彻底消除了持久性恶意软件驻留的可能性。其核心安全特性包括:

- 最小化攻击面:TENS基于精简的Linux内核构建,仅包含执行任务所必需的最少组件和服务。任何非必要的软件包、后台进程和网络端口都被移除或禁用,极大地减少了可供攻击者利用的漏洞。

- 强制访问控制与完整性校验:系统采用了强制的安全策略(如SELinux的严格模式)来控制所有进程和用户的权限。整个文件系统在启动时都会进行完整性校验,确保没有任何组件被非法修改。

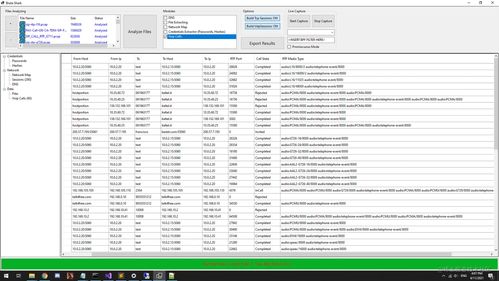

- 安全的网络连接:TENS内置了经过严格配置和加固的防火墙,并强制使用加密通信(如VPN)。它通常被用于访问敏感网络,确保数据传输的机密性和完整性。

- 非持久性与数据隔离:默认情况下,运行会话结束后,所有用户数据和临时文件都会被清除。用户数据可以加密存储在独立的USB设备上,实现操作系统与数据的物理隔离。

- 公开源代码与可审计性:尽管由国防部开发,但TENS遵循开源理念(其前身Lightweight Portable Security - LPS即属公开)。这允许全球安全社区审查其代码,增强了透明度和信任度。

对网络与信息安全软件开发的启示

TENS的成功开发和部署,为更广泛的网络与信息安全软件开发领域提供了宝贵的范式和启示:

1. “零信任”架构的早期实践者

TENS的设计哲学完美契合了如今炙手可热的“零信任”安全模型。它默认不信任任何内部或外部实体,对每一次访问请求都进行严格验证,并通过最小权限原则和微隔离来限制潜在的攻击扩散。这提示安全软件开发者,应将“从不信任,始终验证”作为核心设计准则。

2. 安全始于架构,而非附加功能

许多传统安全软件是在现有复杂系统上“打补丁”。而TENS则证明,最高级别的安全必须从系统架构的底层开始构建。开发者需要优先考虑如何从操作系统层面实现最小化、模块化、强制控制和默认安全,而不是仅仅在应用层叠加防护功能。

3. 平衡安全性与可用性

TENS在提供极致安全的也面临着Live系统在便携性、性能和数据管理方面的挑战。这促使信息安全软件开发必须持续探索如何在“绝对安全”与“实际可用”之间找到最佳平衡点。例如,通过硬件安全模块(HSM)、可信平台模块(TPM)等技术,在保持高安全性的同时增强用户体验。

4. 开源协作在安全领域的价值

TENS及其相关项目的开源性质,展示了即使在最敏感的国家安全领域,开源协作也能通过同行评审增强代码的安全性、可靠性和创新性。这鼓励更多安全项目拥抱开源模式,利用集体智慧应对日益复杂的威胁。

5. 为关键基础设施防护提供模板

TENS的设计思路和技术——如只读媒体启动、完整性测量、非持久性环境——非常适合应用于工业控制系统(ICS)、能源、金融等关键信息基础设施的维护和紧急恢复场景。这为开发针对这些领域的专用安全操作系统或工具套件指明了方向。

结论与展望

美国国防部的TENS项目,远不止是一个仅供内部使用的安全工具。它是一座灯塔,展示了当安全被置于设计最优先位置时,操作系统可以达到的卓越高度。它推动着整个信息安全行业去重新思考软件开发的根基:从追求功能丰富转向追求架构简洁和安全可靠。

随着网络威胁的不断演进,未来我们可能会看到更多受TENS启发的安全解决方案:更轻量级的“安全容器”环境、融合硬件信任根的Live系统、以及能够智能适应不同威胁态势的动态最小化操作系统。TENS的精神内核——即通过严谨的工程化方法从底层构建可信计算环境——将继续引领下一代网络与信息安全软件的开发潮流,为保卫数字疆域提供坚实的技术基石。